1黑客恶作剧?16 万台打印机遭入侵

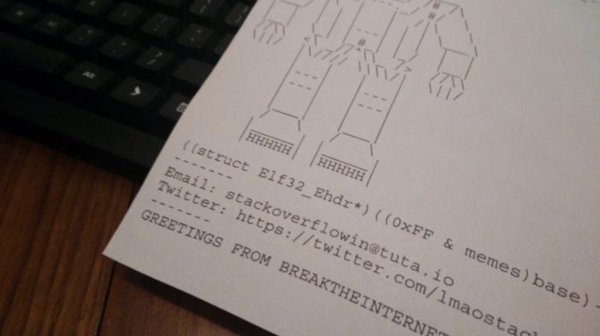

最近外媒爆出很多用户的打印设备自动打印出了奇怪的图案,纷纷在推特上晒出的打印内容有 ASCII 码格式的机器人、电脑、打印机等等,有人怀疑遭到了敲诈勒索。之后一名黑客表示负责,声明用这种恶作剧的方式提醒人们打印设备存在漏洞,而他入侵的数量竟然超过 16 万台!

●黑客恶作剧?16 万台打印机遭入侵

事情的起因是这样的,前段时间推特上有很多人纷纷晒照片,说自己的打印机自动打印出了奇怪的图案,有的还留下了 Email 地址或者推特 ID,短时间之内突然爆发。之后有黑客声明对这件事负责,表明这仅仅是一个恶作剧,目的在于提醒大家:“你们的打印设备被黑啦,并不安全”。

外媒对这件事做了报道,简单描述了黑客的入侵过程——他编写了一个脚本,扫描公网可访问的打印机 TCP 端口 9100/631/515,来发现开放的 RAW、IPP、LPR 服务,入侵并发送自定义的打印任务。

就这一个简单的细节,我们需要了解一些东西。网络打印机与计算机之间需要通信的协议,RAW、IPP 和 LPR 就是三种不同的协议。目前几乎全部的网络打印设备都支持 RAW 协议,这也是 Windows 操作系统使用最多的协议;LPR 协议最早为了与 Unix 操作系统通信而开发;而 IPP 协议则多见于 Linux 和 Solaris 系统使用。

而端口号则像是送货的门牌号,当家里有人时送货员敲门才会开门,打印任务再送到门口,这就是所谓的端口监听,也就是说打印机的 TCP 端口是活动的。RAW 协议访问打印机的 9100 端口,IPP 访问 631 端口,而 LPR 访问 515 端口。

上面的打印机入侵就很明白了,黑客知道了你家的门牌地址并且知道你在家、寄送了恶作剧的包裹,而你收到以后打开了它,发现是一个恐怖玩偶。

用最近安全圈大热的互联网设备搜索引擎 shodan.io 搜索 TCP 9100 端口开放的设备,给出了超过 13 万条搜索结果,而且其中很多是活动的打印机或复印机。

大概知道了黑客的作案方式,那么不让黑客知道邮寄地址和门牌号是不是就安全了呢?也就是说网络打印机只在内网使用、不上公网是否就安全了呢?答案是否定的。

2入侵新手段 打印机成待宰羔羊

●入侵新手段 打印机成待宰羔羊

来自鲁尔高校联盟的研究人员系统地陈述了入侵打印机的方法,利用打印语言 PostScript 和 PJL(Print Job Language)的漏洞,来达到非法的目的;波鸿鲁尔大学的一篇研究生论文还专门分析了所谓 PRET 的打印机入侵工具,来验证入侵的种类和难易度。

非常遗憾的是,这两种常见的打印语言在很多打印机上支持,并且由于最初的设计缺陷、这个漏洞很可能已经存在了数十年时间。

接着上一页的话题,当打印机仅用于内网使用时,它并不会变得更安全,研究人员给出了非常完善的入侵方式——利用 CORS Spoofing(Cross Origin Resource Sharing Spoofing,跨域资源共享欺诈)和 XSP(Cross Site Printing,跨站点打印)组合的方式,发现内网打印机并进行欺骗性的访问。

在正常情况下,外部网站、内网用户和打印机三者是互相独立的;外部网站不能够知道内网打印机的任何信息。而在发起攻击的情况下,恶意网站诱导内网用户点击网页、注入恶意脚本,并请求用户浏览器访问内网资源;而用户浏览器对内网的设备来说是可信任的,这时黑客就通过请求的跳转实现了对内网打印机的入侵,也就是所谓的 XSP 跨站点打印。

更进一步地,恶意网站借助打印机 PostScript 语言的输出命令将打印机数据发回内网用户浏览器,而恶意网站端则模拟一套在 TCP 9100 端口运行的打印服务,这时内网的打印机数据就转发到恶意网站一端——黑客窃取到了内网打印机的打印数据。

并且目前的研究显示,利用多种浏览器的 WebRTC 功能可以轻松扫描特定网络 IP 段并获得存在漏洞的打印机 IP 地址。过去不为人注意的网络打印机,已经变成待宰的羔羊。

3小小打印机 信息泄露源

●小小打印机 信息泄露源

除了让打印机打印一个鬼脸、打印不明来源的内容之外,黑客入侵还有可能做哪些小动作呢?再一次令人担忧的是,这些可能的操作包括从发送打印任务、损坏存储到获取打印机内部数据、密码,甚至安装恶意程序、更新未知固件。

比较低级别的威胁诸如对打印机做 DoS 攻击。由于打印机是单线程处理打印任务的,攻击者保持与打印协议的通信忙碌、或者让打印机执行死循环一直处于打印状态中,打印机就无法接受新的打印任务,合法用户就无法打印出东西。而损坏存储器需要大量数据持续写入打印机,而长时间、持续的写入操作可行性较低,因此也是较低级别的威胁。

而较高级别的威胁则包括打印内容捕获和篡改。攻击者借助打印语言的控制命令在打印机上留存打印内容、捕获到本地或者是修改打印内容中的某个字段。尤其是打印机密文件、商业合同的打印设备,有可能造成机密信息泄露或重大商业损失。

严重的威胁,则是打印机本身成为网络被攻入的突破口。同样借助打印语言的控制命令,攻击者访问打印机的内存或文件系统;而网络打印机尤其是多功能打印机通常作为文印中枢还存储有电子邮件地址、传真地址、文件服务器、邮件服务器地址和密码、设备用户名和密码等多种敏感信息。攻击者获取到这些信息,继续开展对其它内网设备的劫持;而网络打印机成为了突破口。

最核心的,则是攻击者有可能直接升级打印机固件、或在打印机上安装软件包。由于最初打印设备仅用并口或 USB 接口,因此打印机的操作系统和打印语言几乎没有权限分级考虑;而来到了网络上,攻击者可以轻易获得高级别权限,就像是安卓手机里的 ROOT 权限。

安卓系统的 ROOT 权限难以获取 而打印机系统几乎没有权限分级设计

目前打印机固件的正当性采用识别码来验证,而第三方软件则由厂商严格认证的开发者和开发环境来完成,以及各厂商未公开的代码认证系统保证打印机软件包的正当性。这些措施在很大程度上避免了恶意的固件或软件包被安装到打印机上;然而权限管理的先天缺陷仍然让打印机的底层系统暴露在外,不排除未来遭遇新的攻击方式的可能性。

可以看出,网络打印机已经是企业网络环境中比较薄弱的环节,易受到入侵、泄露敏感信息。

4如何应对漏洞 目前暂无良方

●如何应对漏洞 目前暂无良方

研究人员对打印设备的安全性现状作了分析,给出了一些应对的办法;其中有可取之处、也有不可取之处。首先打印设备厂商在打印机诞生之初为打印语言所作的设计,安全性已经不能满足今天复杂的网络环境要求。重写全新的打印语言似乎已经不可能,在打印机上引入安全机制也许是可行的办法,惠普已经推出新的安全打印机,有机会我们再详细解析这些安全机制的作用。

其次,IT 管理人员将打印设备单独划分 VLAN、采用专用打印服务器分发作业并建立防火墙,能够提升打印机的安全性。不过这种明显需要额外增加投资的方式,中国本土企业接纳度并不会很高。目前可行的,就是为网络打印机设置用户密码、管理员密码、打印任务 PIN 码,并关闭用不到的网络端口——尽管不能确保打印机安全,仍然可以为黑客入侵制造更多的障碍。

再次,在打印机使用者层面上,工具型的办公设备并不能引起员工的关注,我们认为对使用者群体无法再提出更多的要求,留意打印机的异常状况。

笔者在 shodan.io 上简单搜索 TCP 9100 端口设备,使用入侵工具很快入侵了几台打印机。其中一台甚至没有用户密码、没有管理员密码,在公网上裸奔;打印安全的现状不容乐观。

一台没有用户密码、没有管理员密码、向公网开放的网络打印机实例

研究人员的打印设备缺陷汇总在打印设备攻击维基百科上,有兴趣深入了解实现方式的可以点击链接。攻击工具PRET 也上传在 Github上。笔者文章的大部分采信了打印攻击维基百科的陈述。

打印设备攻击维基百科 汇总了研究人员对网络打印机漏洞的研究结果

最后,这篇文章的用意,是引起 IT 管理人员和经营者对打印安全的注意,这在过去是长期被忽视的领域,合规性更是无从谈起。而普通人对打印设备千万不要有其他想法,更不要提实施行动,需知这种网络入侵、窃取信息的行为就是违法犯罪。

相关文章

- ThinkPad x13 Gen1傲腾H10重装系统的麻烦(0)

- Win10系统电脑进入安全模式的四种方法,让你轻松应对各种问题(0)

- 【Python】修改Windows中 pip 的缓存位置与删除 pip 缓存(1)

- 记录问题解决的连接(0)

- ‘%s=%s’ % (k, v) for k, v in params.items(), ^ SyntaxError: Generator expression must be parent(0)